Cele Nouă Anti-Tipare Sistemice în Securitatea Fizică și calea spre Reziliență…

Adaptat din ingineria sistemelor la realitatea securității fizice, conceptul de “anti-tipar” (anti-pattern), care constituie esența acestui articol, descrie o măsură de protecție aparent intuitivă și solidă, dar care, în practică, se dovedește contraproductivă, subminând reziliența pe termen lung. Aceste anti-tipare nu sunt greșeli, ci defecte de design sistemic. Premisa fundamentală a analizei mele este că breșele de securitate nu apar pentru că oamenii sunt “răi” sau incompetenți, ci pentru că operează în structuri defectuoase care stimulează, inevitabil, comportamente vulnerabile.

În acest articol, am ales deliberat să mă distanțez de terminologia religioasă de “păcate” (sins), utilizată în articolul sursă de inspirație, “The seven deadly sins of risk management“ de Andrew Leslie (StrategicRISK). Motivul acestei schimbări de paradigmă este pragmatic: un “păcat” implică vinovăție și generează o atitudine defensivă, în timp ce un “anti-tipar” implică existența unui proces care poate fi optimizat. Am mutat discuția, din zona patologicului în zona soluțiilor constructive.

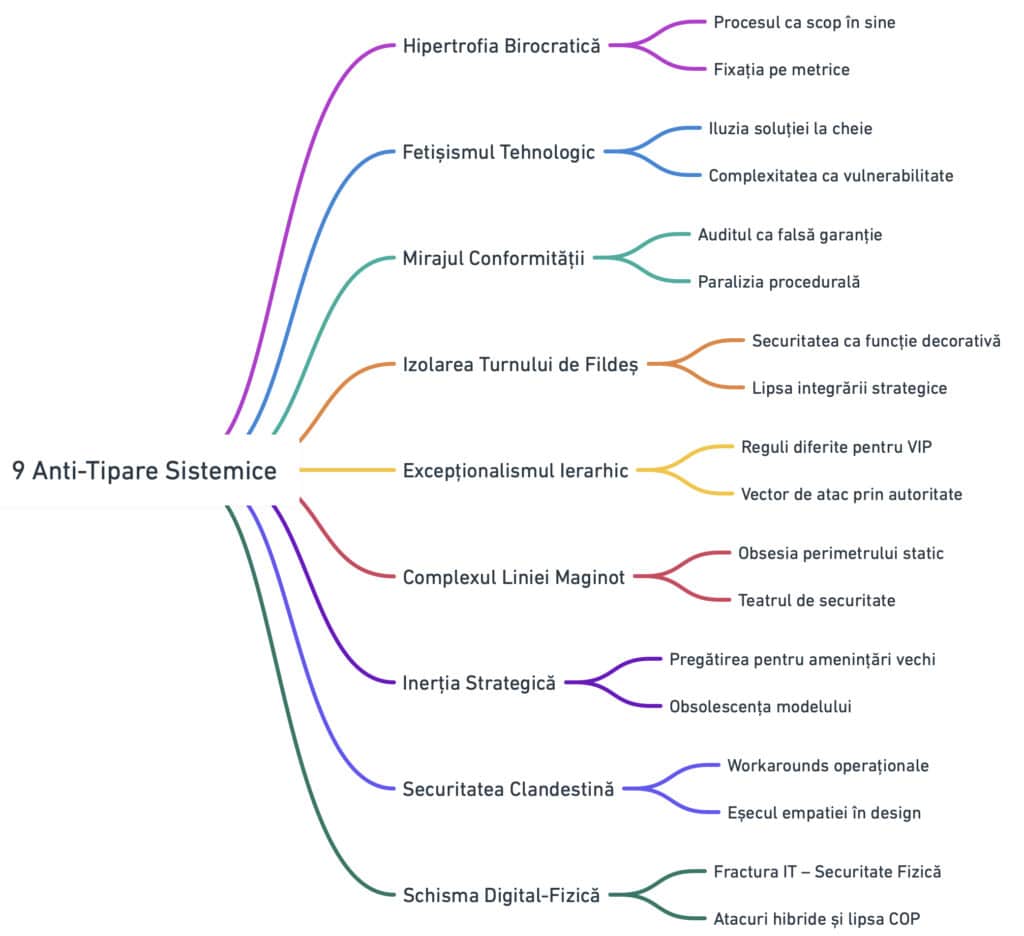

Prin urmare, propun o nouă taxonomie a eșecului, compusă din nouă puncte. Primele șapte sunt o reinterpretare și o transpunere originală a punctelor vulnerabile identificate de Leslie, adaptate de mine specificului securității fizice. La acestea am adăugat două anti-tipare noi, “Securitatea Clandestină” și “Schisma Digital-Fizică”, concepte proprii care adresează vulnerabilitățile sistemice specifice erei interconectate și care completează tabloul riscurilor moderne.

Într-un mediu în care amenințările sunt hibride, iar costurile breșelor de securitate cresc exponențial (costul global al criminalității cibernetice fiind estimat să atingă 13,8 trilioane USD până în 2028), identificarea și corectarea acestor anti-tipare nu este doar un exercițiu de igienă operațională, ci o condiție critică de reziliență. Această proiecție indică o creștere de la 9,22 trilioane USD în 2024 la 13,82 trilioane USD în 2028, bazată pe date agregate despre pierderi financiare, furt de date și daune operaționale, conform statista.com.

Anti-Tiparul 1: Hipertrofia Birocratică (Bureaucratic Hypertrophy)…

Procesul ca scop în sine – Acest anti-tipar se manifestă prin creșterea excesivă a stratului administrativ în detrimentul funcției operative. Organizația este victima unei confuzii fundamentale între harta riscului (documentația) și teritoriul riscului (realitatea din teren). Manifestarea principală este generarea de “artefacte de securitate”, rapoarte masive și proceduri de sute de pagini, care servesc doar pentru a justifica existența departamentului, nu pentru a proteja activul.

În loc să optimizeze vigilența, sistemul optimizează birocrația. Agenții de securitate devin operatori de date, petrecând mai mult timp completând registre decât observând anomalii comportamentale. Acest fenomen, numit și “Death by Documentation“, sufocă inițiativa și transformă securitatea într-un exercițiu de completare a formularelor, lăsând organizația oarbă la amenințările reale.

Fixația pe metrice cantitative – Hipertrofia birocratică este alimentată de “Fixația pe Metrice” (Metric Fixation). Managerii, dornici de control, impun KPIs (indicatori cheie de performanță) care sunt ușor de măsurat, dar irelevanți pentru securitate.

- Exemplu: Măsurarea performanței pazei prin “numărul de puncte de control scanate pe oră”.

- Efectul paradoxal (Legea lui Goodhart): Agentul va alerga prin obiectiv pentru a atinge cota de scanări, ignorând o ușă deschisă sau o persoană suspectă, pentru că “vigilența” nu se punctează, dar “scanarea”, DA.

Anti-Tiparul 2: Fetișismul Tehnologic (Technological Fetishism)…

Iluzia soluției “la cheie” – Fetișismul tehnologic este credința irațională că achiziția unui obiect (hardware sau software)poate compensa lipsa de competență umană sau absența unor procese funcționale. Este o manifestare a “soluționismului”, prin care managementul investește în unelte sofisticate (camere cu AI, drone, platforme GRC) fără a avea capabilitatea organizațională de a le opera sau interpreta datele generate.

Eșecul de validare: cazul recunoașterii faciale – Acest anti-tipar este perfect ilustrat de implementarea pripită și superficială a recunoașterii faciale în retail și securitatea publică. În goana după tehnologie de ultimă oră, organizațiile ignoră ratele de eroare și bias-urile algoritmice. Cazul celebru, Williams v. City of Detroit (2021), un proces federal din SUA în care Robert Williams, un bărbat de culoare din Detroit, a fost arestat pe nedrept pe baza unei identificări greșite prin recunoaștere facială a poliției și care a dat în judecată orașul, și departamentul de poliție pentru încălcarea libertăților civilie, demonstrează pericolul delegării deciziei către o “cutie neagră” tehnologică. În loc să elimine riscul de securitate, tehnologia a introdus un risc operațional și reputațional mult mai grav.

Complexitatea ca vulnerabilitate – Incidentul dronelor de la Aeroportul Gatwick (2018) servește drept avertisment critic. În fața crizei, infrastructura masivă de securitate a devenit irelevantă. Mai mult, chiar și sistemele militare aduse de urgență au avut o eficacitate limitată în lipsa unor protocoale clare de angajare a țintei. Lecția anti-tiparului este clară: introducerea unei unelte complexe într-un proces haotic nu rezolvă problema, ci doar accelerează haosul.

Anti-Tiparul 3: Mirajul Conformității (The Mirage of Compliance)…

Auditul ca falsă garanție – Acest anti-tipar apare atunci când organizația confundă conformitatea (respectarea standardelor) cu securitatea (reziliența la atac). Conformitatea este retrospectivă și generică (“există o ușă antifoc?”), în timp ce riscul este dinamic și specific (“ușa antifoc este deschisă în acest moment?”). Organizațiile prinse în “Mirajul Conformității” trăiesc cu falsa certitudine că trecerea unui audit ISO sau obținerea avizelor legale echivalează cu invulnerabilitatea.

Paralizia procedurală: Manchester Arena – Tragedia de la Manchester Arena este studiul de caz definitiv pentru acest anti-tipar. Raportul oficial al Manchester Arena Inquiry detaliază eșecurile de securitate din 22 mai 2017, când Salman Abedi a detonat o bombă la un concert Ariana Grande, ucigând 22 de persoane, subliniind cultura de “risk aversion” birocratică și ezitările cauzate de frica de discriminare. Deși planurile de securitate existau și respectau normele, ele au eșuat la nivel operațional. Personalul a ezitat să acționeze proactiv împotriva unei persoane suspecte din cauza unei culturi a procedurilor rigide și a fricii de a nu încălca protocoalele de “politețe”, sau de a nu fi acuzați de discriminare. Această “aversiune față de risc” a paralizat răspunsul operativ, demonstrând că un sistem poate fi perfect conform pe hârtie, dar complet expus în realitate.

Anti-Tiparul 4: Izolarea “Turnului de Fildeș” (Ivory Tower Isolation)…

Securitatea ca funcție decorativă – În acest anti-tipar, funcția de management al riscului este structural izolată de deciziile de business. CISO-ul sau Managerul de Securitate nu are loc la masa deciziilor strategice (C-Suite). Securitatea este privită ca un centru de cost sau ca o funcție de curățenie (“veniți să reparați după ce noi lansăm produsul”), nu ca un partener strategic.

Cazul Uber: Ascunderea breșei – Cazul fostului CSO Uber, Joe Sullivan, ilustrează disfuncționalitatea extremă generată de această izolare. Într-o cultură care privilegia viteza și creșterea cu orice preț, funcția de securitate a fost distorsionată pentru a ascunde problemele, nu pentru a le rezolva transparent. Plata hackerilor prin „bug bounty” pentru a masca o breșă de date a transformat o problemă operațională într-un dezastru penal. Izolarea eticii de securitate de obiectivele de business duce la decizii care pot compromite iremediabil compania.

Anti-Tiparul 5: Excepționalismul Ierarhic (Hierarchical Exceptionalism)…

“Securitate pentru Voi, nu pentru Mine” – Acest anti-tipar descrie o arhitectură culturală duală, în care regulile de securitate se aplică strict bazei organizaționale, dar devin opționale pentru vârful ierarhiei. Când membrii conducerii (VIP) ocolesc controalele de acces sau refuză să poarte ecusoane vizibile, ei creează breșe de securitate prin însăși autoritatea lor. Mesajul transmis implicit este că securitatea reprezintă o formalitate birocratică pentru personalul de execuție, nu o necesitate operațională critică pentru protecția tuturor.

Vectorul de atac “VIP”: Atacatorii exploatează acest anti-tipar prin inginerie socială. Tehnicile de tailgating funcționează cel mai bine când atacatorul mimează comportamentul unui executiv grăbit și important. Agenții de pază, instruiți implicit să nu deranjeze ierarhia, vor permite accesul neautorizat. Astfel, privilegiul executiv devine cea mai mare vulnerabilitate a clădirii.

Vulnerabilitatea prin Autoritate (Vectorul de atac VIP) – Atacatorii exploatează acest anti-tipar prin inginerie socială, folosind tactica de tailgating (intrarea neautorizată în urma unei persoane legitime). Această tehnică are o rată de succes maximă atunci când intrusul mimează comportamentul și vestimentația unui executiv grăbit și important. Agenții de pază, instruiți implicit sau intimidați de cultura organizațională să nu “deranjeze” ierarhia, vor permite accesul nevalidat. Astfel, privilegiul executiv necontrolat se transformă, paradoxal, în cea mai mare vulnerabilitate fizică a clădirii.

Anti-Tiparul 6: Complexul Liniei Maginot (Maginot Line Complex)…

Obsesia perimetrului static (Mentalitatea de Cetate) – Acest anti-tipar își împrumută numele de la Linia Maginot, o vastă rețea de fortificații din beton și oțel construită de Franța în anii 1930 pentru a descuraja o invazie germană. Deși considerată o minune inginerească impenetrabilă la un atac frontal, ea a devenit sinonimă cu eșecul strategic: în 1940, armata germană pur și simplu a ocolit-o, atacând prin flancuri (prin Belgia și pădurile Ardenilor), făcând inutile investițiile masive ale francezilor.

Transpus în securitatea fizică modernă, acest complex descrie tendința organizațiilor de a investi disproporționat în “ziduri” masive (garduri inteligente, uși blindate, firewall-uri rigide) considerate invulnerabile. Eroarea este de strategie, nu de construcție: la fel ca în 1940, atacatorul modern nu lovește acolo unde ești puternic (perimetrul), ci ocolește obstacolul folosind vectori asimetrici (inginerie socială, drone, atacuri cibernetice prin sistemele HVAC). Ignorarea capacității de detecție și răspuns în spatele “zidului” lasă organizația expusă odată ce perimetrul a fost penetrat sau ocolit.

Iluzia invulnerabilității: Teatrul de Securitate – O sub-componentă critică a acestui anti-tipar este “Teatrul de Securitate”, implementarea unor măsuri vizibile, adesea invazive și costisitoare, menite să calmeze anxietatea publică sau a managementului, dar care sunt statistic ineficiente în fața unui atac real. Studiul de caz definitiv este eșecul TSA (Transportation Security Administration) din 2015. O investigație internă a Departamentului de Securitate Internă (DHS) a scos la iveală cifre șocante: echipele sub acoperire (“Red Teams”) au reușit să treacă arme și explozibili falși prin punctele de control în 95% din cazuri (67 din 70 de tentative). Un detaliu alarmant al raportului a relevat că, într-unul dintre teste, deși agentul sub acoperire a declanșat alarma magnetometrului, personalul de securitate nu a reușit să detecteze dispozitivul exploziv fals lipit de spatele acestuia în timpul percheziției corporale ulterioare.

Acest eșec demonstrează că investițiile masive în tehnologie (peste 540 de milioane de dolari în echipamente de scanare la acel moment) devin irelevante atunci când factorul uman și procedurile de verificare sunt executate mecanic, transformând securitatea într-un spectacol birocratic fără substanță operațională.

Anti-Tiparul 7: Inerția Strategică (Strategic Inertia)…

Pregătirea pentru războiul trecut – Inerția Strategică este o stare de paralizie conceptuală care apare atunci când modelul de amenințare al organizației rămâne înghețat în timp, decuplat de evoluția rapidă a riscurilor externe. Departamentul de securitate continuă să aloce resurse disproporționate pentru a combate inamicii “tradiționali” (hoții de buzunare, vandalii sau intrușii ocazionali) perfecționând proceduri pentru scenarii care au o probabilitate scăzută de impact catastrofal.

În acest timp, adversarii moderni au schimbat câmpul de luptă. În timp ce agenții de securitate verifică rucsacuri la intrare (activitate necesară, de altfel, în multe situații), inamicul folosește drone comerciale ieftine pentru spionaj industrial aerian sau lansează atacuri ransomware care blochează accesul fizic în clădire prin compromiterea sistemelor de control acces. Această disonanță între ceea ce protejăm și ceea ce ne amenință transformă securitatea într-o funcție reactivă, mereu cu un pas în urma atacatorilor.

Obsolescența modelului și sindromul “Legacy” – Incidentele recente care implică tehnologii disruptive, cum a fostparalizia aeroportului Gatwick cauzată de drone sau atacurile hibride asupra infrastructurii critice, au demonstrat fără echivoc că paradigma “porților și paznicilor” este irelevantă pentru noii vectori de atac. Un gard, oricât de înalt, este inutil împotriva unui dispozitiv care zboară deasupra lui, sau a unui cod malițios care intră prin rețea. Organizațiile afectate de acest anti-tipar devin ele însele “legacy systems”, structuri fosilizate, incapabile să integreze noile realități tehnologice. Ele continuă să investească în măsuri fizice vizibile, dar ineficiente strategic, ignorând semnalele de alarmă până în momentul crizei. Departamentele de securitate sfârșesc prin a nu mai răspunde nevoilor reale de continuitate ale business-ului, fiind ocolite sau ignorate de conducere până când inevitabilul se produce, și costul inacțiunii devine evident.

Anti-Tiparul 8: Securitatea Clandestină (Clandestine Security)…

Barierele operaționale ca generator de vulnerabilitate și “cărările de dorință” – Acesta este un anti-tipar fundamental de design care apare atunci când măsurile de securitate impun obstacole operaționale excesive, îngreunând nejustificat munca legitimă a angajaților. În CPTED (Crime Prevention Through Environmental Design), există conceptul de “Desire Paths” (Cărări de Dorință) care reprezintă traseele neoficiale create natural de pietoni în spații deschise, unde iarba sau suprafețele sunt uzate de trafic repetat, indicând fluxuri umane autentice. În CPTED, acestea sunt integrate în principiul accesului natural (natural access control), unde arhitecții, urbaniștii și experții CPTED, analizează și formalizează aceste căi pentru a ghida mișcarea vizibilă, reducând zonele moarte sau ascunse care favorizează infracțiunile.

Atunci când procesul oficial (“aleea pavată”) este prea lent, rigid sau ilogic, angajații vor crea sisteme paralele, invizibile managementului (“potecile de pe iarbă”), pentru a-și putea îndeplini sarcinile. Cu cât securitatea impune mai multe bariere în calea fluxului de lucru, cu atât “Securitatea Clandestină” devine mai periculoasă.

Anatomia Improvizației: De la altruism la risc sistemic – Manifestările acestui anti-tipar sunt adesea interpretate greșit de management ca fiind acte de neglijență sau indisciplină. În realitate, ele sunt soluții de ocolire (cunoscute tehnic ca workarounds sau improvizații operaționale), mecanisme de adaptare create de angajați pentru a menține productivitatea în ciuda restricțiilor de securitate.

Exemplele din teren relevă o creativitate riscantă:

- Uși proptite: O ușă de acces controlat cu închidere automată, dar care nu are un timp de deschidere suficient pentru un flux intens de marfă, va fi inevitabil proptită cu un extinctor, o piatră sau o bucată de carton. Angajatul nu vrea să lase clădirea nesecurizată, ci vrea să termine descărcarea camionului înainte de expirarea timpului alocat.

- Partajarea identității: Dacă procesul de emitere a unui card de acces pentru un contractor durează zile întregi din cauza birocrației, angajații îi vor împrumuta propriile cartele sau îi vor deschide ușa (“tailgating” benevol). Motivația este altruistă (ajutorarea colegului, deblocarea proiectului), dar rezultatul este anularea trasabilității accesului.

- Post-it-uri cu coduri: Când politicile impun parole complexe și schimbate frecvent pentru sisteme de alarmă folosite rar, codurile ajung inevitabil să fie scrise pe etichete lipite chiar sub tastatură, anulând complet controlul.

Aceste practici creează o realitate operațională paralelă: pe hârtie, accesul este strict controlat; în realitate, perimetrul este compromis.

Eșecul empatiei în design (UX Security) – Esența acestui anti-tipar nu este comportamentul “sfidător” al angajatului, ci eșecul empatiei din partea celui care a proiectat sistemul. 67% dintre angajați ocolesc politicile de securitate pentru productivitate, nu din neglijență, ci din cauza unui sistem care nu funcționează pentru ei; soluția e un UX care face securitatea invizibilă și naturală. Securitatea Clandestină nu este un act de sabotaj, ci unul de supraviețuire operațională; este răspunsul rațional al oamenilor productivi la o securitate prost proiectată, care ignoră experiența utilizatorului (NOTĂ: User Experience – UX – reprezintă o expresie descriptivă pentru intersecția dintre User Experience (UX) și securitate cibernetică).Tratarea acestor improvizații exclusiv prin măsuri disciplinare (“sancționarea celor care proptesc ușa”) s-a dovedit a fi ineficientă. Fără a rezolva cauza rădăcină, procesul greoi, echipamentul neadecvat sau birocrația excesivă, sancțiunile vor duce doar la ascunderea mai bună a acestor practici. Organizația rămâne astfel cu o vulnerabilitate cronică pe care atacatorii externi o vor exploata rapid, căutând întotdeauna “ușa proptită” chiar de către proprii angajați.

Anti-Tiparul 9: Schisma Digital-Fizică (Digital-Physical Schism)…

Fractura organizațională și “ciocnirea culturilor” – Acest anti-tipar descrie ruptura structurală și culturală profundă dintre departamentele de Securitate Cibernetică (IT) și cele de Securitate Fizică sau Management al Facilităților (OT – Operational Technology). Într-o clădire inteligentă modernă, camerele de supraveghere, sistemele de control acces, lifturile și sistemele HVAC nu mai sunt echipamente izolate, ci dispozitive IoT (Internet of Things) conectate la rețeaua corporativă.

Problema fundamentală aici, este o divergență de priorități: echipele IT sunt guvernate de modelul CIA (Confidentiality, Integrity, Availability), prioritizând adesea confidențialitatea datelor. În contrast, echipele de securitate fizică și OT prioritizează Siguranța Umană (Safety) și Disponibilitatea Echipamentelor. Adesea, echipamentele fizice critice sunt administrate de echipe fără competențe de igienă cibernetică (actualizări de firmware, segmentare de rețea), sau de echipe IT care nu înțeleg impactul fizic al opririi unui sistem de securitate pentru mentenanță. Această compartimentare strictă creează “zone gri” nesupravegheate, ideale pentru exploatare.

Mecanismul atacului hibrid: Când biții lovesc atomii – Consecința directă a Schismei Digital-Fizice, este vulnerabilitatea la atacuri prin “deplasare laterală” (lateral movement), unde un domeniu este folosit ca poartă de intrare în celălalt.

- Corecția cazului Target: Un exemplu clasic, adesea citat eronat, este breșa masivă de date de la retailerul Target(2013) care a afectat 40 de milioane de carduri de credit/debit și 70 de milioane de date personale, cu intrarea atacatorilor prin credențiale furate de la furnizorul HVAC Fazio Mechanical Services. Atacatorii nu au intrat printr-un simplu termostat (așa cum, simplist, a fost prezentat în presă) ci au compromis rețeaua de date a companiei folosind credențialele digitale furate de la un furnizor de servicii HVAC (Fazio Mechanical). Deși atacul a fost digital, vectorul de intrare a provenit din lanțul de aprovizionare fizic/operațional, exploatând o conexiune terță considerată implicit de încredere.

- Ransomware cu impact cinetic: Un alt exemplu relevant este atacul asupra hotelului Romantik Seehotel Jägerwirt din Austria (2017), unde hackerii au compromis sistemul de management al cheilor electronice. Prin criptarea serverelor, aceștia au blocat capacitatea recepției de a emite noi cartele, lăsând temporar oaspeții în imposibilitatea de a intra în camere. Aici, un atac logic (software) a generat un blocaj fizic direct (denial of physical access).

- Camerele ca punct de acces: Incidentul Verkada (2021) a demonstrat cum camerele de supraveghere IoT (peste 150.000), gestionate centralizat în cloud, pot deveni puncte de acces pentru a viziona fluxuri video din fabrici Tesla, spitale (ex: Halifax Health), închisori (Madison County Jail) și școli, expunând organizațiile la spionaj masiv prin propriile unelte de protecție fizică.

Lipsa unui tablou operațional comun (COP) – Fără o convergență reală a echipelor, ideal într-un centru de comandă unificat (Fusion Center sau GSOC integrat), organizația suferă de o absență a vizibilității unificate. Echipa IT poate detecta un trafic de date suspect, iar echipa fizică poate vedea o alarmă de ușa forțată, dar în lipsa unui Tablou operațional comun (Common Operating Picture), nimeni nu corelează cele două evenimente în timp real. Această disociere informațională permite amenințărilor hibride să se miște nedetectate în spațiul dintre departamente, transformând lipsa de coordonare în cel mai mare risc sistemic al organizației.

Sinteză strategică – De la disfuncționalitate la sistem…

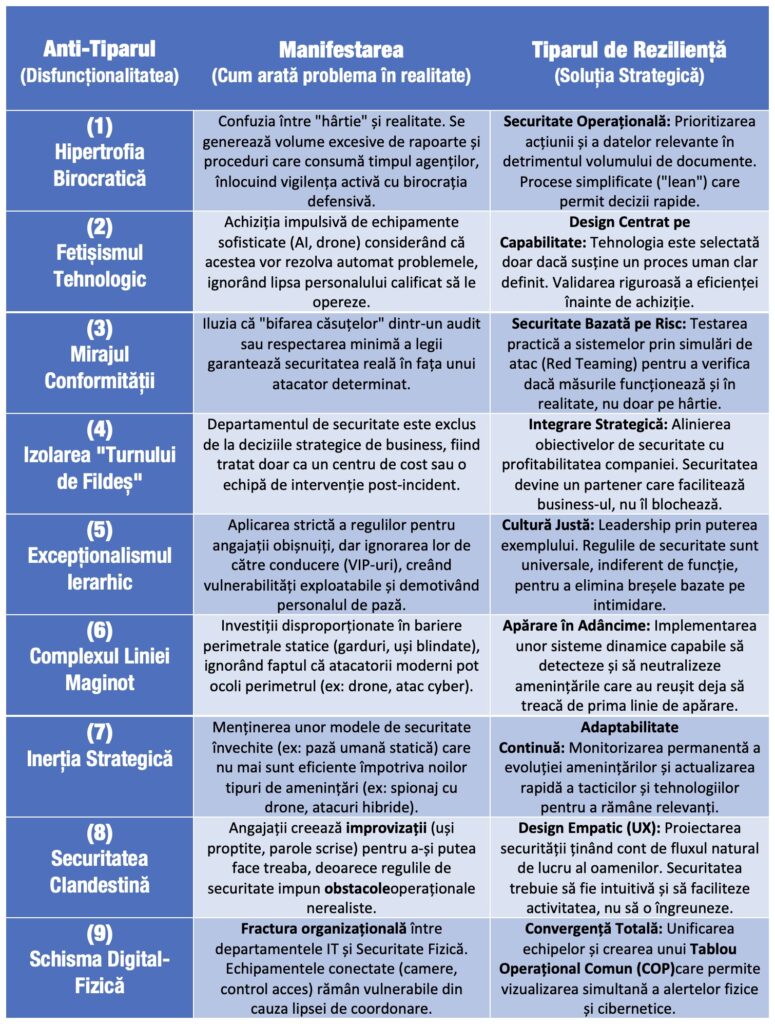

Analiza celor nouă anti-tipare ne permite să trecem de la o abordare reactivă, bazată pe căutarea vinovaților, la una proactivă, bazată pe optimizarea sistemelor. Tabelul următor funcționează ca un instrument de diagnostic rapid pentru liderii organizaționali. El pune în oglindă Anti-Tiparul (modelul de eșec structural) cu Tiparul de Reziliență (soluția arhitecturală corectă), oferind o foaie de parcurs clară pentru transformarea funcției de securitate fizică.

Scopul acestui tabel nu este doar de a evidenția problemele, ci de a oferi vocabularul necesar pentru a articula soluțiile în fața consiliului de administrație.

Ingineria inversă a eșecului în securitatea fizică ne-a purtat printr-o analiză critică a modului în care organizațiile moderne se protejează. Am demonstrat că vulnerabilitățile majore nu sunt, în cele mai multe cazuri, rezultatul lipsei de fonduri sau al absenței tehnologiei, ci consecința directă a unor anti-tipare sistemice, decizii de design organizațional care, deși bine intenționate, produc rezultate paradoxale.

De la iluzia că un audit trecut înseamnă siguranță garantată (“Mirajul Conformității”), până la ignorarea factorului uman care duce la soluții de ocolire riscante (“Securitatea Clandestină”), aceste nouă anti-tipare reprezintă adevăratele amenințări interne. Într-o lume în care un atacator poate folosi un sistem de climatizare pentru a fura date (cazul Target) sau o dronă de jucărie pentru a paraliza un aeroport internațional (cazul Gatwick), vechea paradigmă a “porților și paznicilor” este depășită. Calea spre reziliență necesită o schimbare fundamentală de mentalitate. Managerul de securitate al viitorului nu mai este un alt manager care aplică reguli, ci un arhitect de sisteme care înțelege interdependența dintre tehnologie, psihologie umană și obiectivele de business.

Adevărata securitate nu se obține prin ziduri mai înalte (Complexul Maginot) sau prin mai multe hârtii (Hipertrofia Birocratică), ci prin:

- Convergență: Eliminarea fracturii dintre lumea fizică și cea digitală.

- Agilitate: Adaptarea continuă la un peisaj de amenințări fluid.

- Empatie: Proiectarea unor sisteme care lucrează cu oamenii, nu împotriva lor.

Recunoașterea și corectarea acestor nouă anti-tipare este un exercițiu de igienă operațională, și o modalitate prin care organizațiile pot supraviețui și prospera într-o eră a complexității interconectate.

Notă de transparență și metodologie…

Acest articol a fost elaborat printr-o colaborare hibridă om-inteligență artificială, având la bază surse verificate, accesibile prin hyperlink-urile integrate în textul evidențiat. În procesul de documentare și creație au fost utilizate următoarele instrumente AI:

- Perplexity AI: pentru sinteza documentară și verificarea preliminară a surselor bibliografice;

- Google Gemini: pentru generarea suportului vizual (imaginea principală);

- Whimsical: pentru structurarea logică a diagramei (mind map).

Deși procesul a fost asistat tehnologic, responsabilitatea pentru selecția informațiilor, validarea veridicității acestora, precum și pentru opiniile și analizele exprimate îmi aparține în totalitate. Această notă subliniază angajamentul meu pentru o utilizare etică, transparentă și asumată a tehnologiei în cercetare.