Nu putem schimba condiția umană, dar putem schimba condițiile în care oamenii lucrează. (James T. Reason)

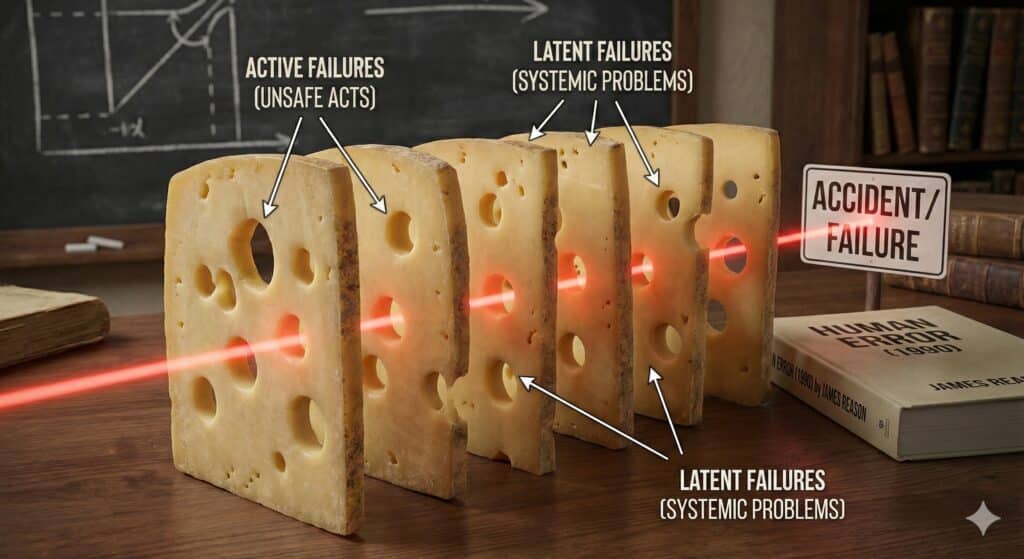

Modelul “Swiss Cheese” (Cascaval elvețian) oferă consultanților de securitate fizică un cadru puternic pentru proiectarea sistemelor de apărare multi-stratificate care recunosc o realitate fundamentală: nicio măsură de securitate nu este perfectă. Dezvoltat inițial de profesorul James T. Reason (1 May 1938 – 4 February 2025) la Universitatea din Manchester în 1990 pentru siguranța aviației, acest model vizualizează apărările organizaționale ca multiple felii de brânză elvețiană suprapuse, unde fiecare felie reprezintă un strat defensiv, iar găurile reprezintă vulnerabilități. O breșă de securitate apare doar când găurile din toate straturile se aliniază, creând ceea ce Reason a numit „o traiectorie de oportunitate pentru accident”. Această abordare bazată pe gândirea sistemică a transformat modul în care consultanții de securitate fizică evaluează vulnerabilitățile, proiectează apărări stratificate și comunică nevoile de securitate părților interesate, mutând domeniul dincolo de soluțiile cu un singur punct către strategii de protecție reziliente și redundante.

Evoluția modelului “Swiss Cheese” de la aviație la securitate fizică…

James T. Reason a dezvoltat modelul “Swiss Cheese” bazându-se pe teoria sa despre “Eșecurile active și latente”propusă pentru prima dată în cartea sa din 1990, „Human Error“. Modelul distinge între eșecurile active, erori operaționale imediate precum un agent de securitate care adoarme, și eșecurile latente, condiții organizaționale subiacente precum personal insuficient din cauza reducerilor bugetare care creează vulnerabilități cu mult înainte de apariția incidentelor. Cadrul lui Reason identifică patru niveluri unde își au originea eșecurile: influențe organizaționale (decizii de politică, cultura corporativă), supraveghere nesigură (supraveghere inadecvată, instruire deficitară), precondiții pentru acte nesigure (factori de mediu, proceduri defectuoase) și actele nesigure în sine (erori și încălcări la nivel operațional).

Industria aviației a adoptat modelul devreme deoarece sistemele socio-tehnice complexe cu rezultate cu consecințe majore necesitau abordări sistematice ale siguranței. Migrarea modelului către domeniile securității fizice a avut loc natural prin suprapunerea conceptuală cu principiul evoluat independent de „Apărare în Profunzime”, o strategie militară cu origini antice (castele medievale cu șanțuri, ziduri, porți și turnuri centrale) care a fost formalizată de Agenția Națională de Securitate și NIST la sfârșitul anilor 1990 pentru securitatea informațiilor. Ambele cadre împărtășesc principii fundamentale: niciun strat nu este perfect, redundanța este esențială, protecția stratificată creează îmbunătățire exponențială mai degrabă decât liniară a securității, și sistemele sunt proiectate presupunând că vor apărea breșe. Securitatea fizică s-a dovedit deosebit de compatibilă deoarece folosește în mod inerent apărări stratificate, garduri perimetrale, control al accesului în clădiri, segmentare în zone interioare, protecție la nivel de active, fiecare dintre acestea reprezentând o barieră imperfectă cu găuri care rareori se aliniază perfect în condiții normale.

Justificarea teoretică pentru aplicarea modelului lui Reason la securitatea fizică se bazează pe mai multe fundamente. În primul rând, atât siguranța aviației, cât și securitatea fizică operează ca sisteme socio-tehnice complexe unde multiple subsisteme interacționează, elementele umane și tehnice se integrează, iar factorii organizaționali influențează rezultatele. În al doilea rând, distincția între eșecul activ și cel latent se traduce eficient: o deficiență operațională a agentului de securitate (eșec activ) apare adesea pentru că personalul inadecvat, instruirea deficitară sau echipamentul învechit (eșecuri latente) au creat condițiile pentru eroare. În al treilea rând, logica matematică din spatele acestui model este universală: funcționează exact la fel, indiferent dacă analizăm prăbușirea unui avion sau o spargere într-o clădire, dar cea mai mare valoare a modelului este că ne schimbă mentalitatea: în loc să căutăm un țap ispășitor (să dăm vina pe un singur om), învățăm să privim întregul sistem. Asta ajută organizațiile să trateze adevărata „boală” (cauzele profunde), nu doar simptomele de la suprafață.

Cum aplică consultanții de securitate modelul “Swiss Cheese” în practică…

Consultanții de securitate aplică sistematic modelul “Swiss Cheese” prin metodologii de evaluare structurate care evaluează apărările strat cu strat. Procesul tipic al consultantului începe cu evaluarea cuprinzătoare a facilității folosind o abordare la 360 de grade care se mută de la exterior la interior: evaluarea amenințărilor din cartier, integritatea gardului perimetral și supraveghere, punctele de acces exterior ale clădirii, securitatea docului de încărcare, controlul accesului interior și, în final, protecția la nivel de active precum seifuri și camere securizate. La fiecare strat, consultanții identifică „găurile”, slăbiciuni de proiectare, defecte de implementare, lacune de întreținere, factori umani și limitări tehnologice, apoi analizează în ce circumstanțe aceste vulnerabilități s-ar putea alinia pentru a crea căi exploatabile.

Modelul se dovedește deosebit de valoros pentru prevenirea amenințărilor specifice de securitate prin straturi defensive proiectate cu atenție.

- Pentru prevenirea terorismului, consultanții implementează bariere pentru vehicule perimetrale testate conform standardelor de impact (ISO 22343-1:2023 Security and resilience – Vehicle security barriers Part 1: Performance requirement, vehicle impact test method and performance rating) pentru a opri dispozitivele explozive improvizate transportate de vehicule, creează distanță de siguranță pentru a reduce presiunea exploziei, implementează sisteme de control al accesului biometric, instalează materiale rezistente la explozie în zonele critice, stabilesc straturi de informații prin monitorizarea amenințărilor și poziționează personalul de securitate ca strat de răspuns.

- Pentru prevenirea spionajului, straturile includ camere fizic securizate certificate, monitorizare a accesului cu înregistrare și controale temporale, supraveghere vizuală cu înregistrare criminalistică, controale administrative care impun politici de acces pe bază de necesitate și cerințe de escortă, contramăsuri tehnice precum ecranarea TEMPEST (o metodă de protecție împotriva interceptării informațiilor prin scurgeri neintenționate de radiații electromagnetice de la echipamente electronice, prin care datele pot fi ascultate sau reconstruitate de la distanță)și programe de securitate a personalului, inclusiv verificări ale istoricului și monitorizarea amenințărilor din interior.

- Pentru prevenirea furtului, consultanții stratifică elemente de descurajare vizibile (camere, semnalizare, iluminat), sisteme de detecție (supraveghere electronică a articolelor, senzori de mișcare, alarme), control al accesului (depozitare încuiată, afișaje securizate), mecanisme de întârziere (dulapuri și seifuri cu rating de securitate) și capacități de răspuns (personal de securitate, notificare poliție).

- Pentru prevenirea violenței, inclusiv violența la locul de muncă și scenarii cu atacatori activi, apărările stratificate cuprind detectarea comportamentală prin echipe de evaluare a amenințărilor, control la intrare cu detectare de arme, principii de Prevenire a Criminalității prin Design Ambiental (CPTED) creând supraveghere naturală, bariere fizice inclusiv uși cu încuietori și camere de siguranță, protocoale de răspuns cu proceduri de blocare și programe cuprinzătoare de instruire.

Straturile multiple de apărare în sistemele de securitate fizică urmează de obicei cadrul „5D” sau „inelele de securitate” care oglindește direct modelul “Swiss Cheese”:

- Deter (Descurajare) – stratul exterior folosind măsuri de securitate vizibile pentru a descuraja încercările.

- Detect (Detectare) – sisteme de monitorizare și alarmă pentru a identifica intruziunile devreme.

- Deny (Refuz) – sisteme de control al accesului pentru a preveni intrarea neautorizată.

- Delay (Întârziere) – bariere și obstacole fizice pentru a încetini progresul adversarului, și

- Defend (Apărare) – forțe de răspuns și măsuri de protecție finale.

Fiecare inel reprezintă o “felie de brânză” cu vulnerabilități inerente. De exemplu, o implementare cuprinzătoare pentru un centru de date ar putea include la Stratul 1, garduri întărite anti-escaladare cu acoperire cu camere la 360 de grade și bariere pentru vehicule; la Stratul 2, construcție rezistentă la explozii cu docuri de încărcare securizate; la Stratul 3, autentificare multi-factor combinând biometrie, acces cu card și cod PIN cu capcane pentru bărbați care împiedică urmărirea; la Stratul 4, încuiere la nivel de dulap și monitorizare ambientală; la Stratul 5, centre de operațiuni de securitate 24/7 cu management de alerte în timp real; și la Stratul 6, verificări riguroase ale istoricului personalului și monitorizarea amenințărilor din interior.

Consultanții identifică și analizează „găurile” din apărările de securitate prin evaluarea sistematică a vulnerabilităților care include studii fizice care examinează construcția clădirilor și punctele de intrare, analiza căilor adversarului care cartografiază toate rutele posibile către activele critice, teste de penetrare cu încercări de breșă autorizate, testarea performanței barierelor de întârziere față de standardele industriei, validarea sistemului de detecție măsurând acoperirea senzorilor și ratele de alarme false, revizuirea documentației politicilor și înregistrărilor de întreținere și interviuri extinse cu părțile interesate. Perspectiva critică pe care consultanții o oferă este identificarea „decalajului exploatabil“, adică timpul dintre detectare și răspuns când vulnerabilitățile din mai multe straturi se aliniază. Folosind modele de performanță bazate pe timp, securitatea eficientă necesită ca Timpul de Detectare plus Timpul de Întârziere să depășească Timpul de Răspuns la punctul de finalizare al adversarului. Când această ecuație eșuează, atacatorul poate să-și finalizeze obiectivul înainte de interceptare, dezvăluind unde găurile s-au aliniat pe straturile defensive.

Studii de caz din lumea reală care demonstrează valoarea modelului…

Breșa de date Equifax din 2017, care a expus datele personale ale 147,9 milioane de americani, ilustrează cum eșecurile multiple de strat creează breșe catastrofale. Stratul tehnic a eșuat când o vulnerabilitate Apache Struts a rămas neremediată deși patch-ul era disponibil. Stratul de monitorizare a eșuat când un certificat TLS expirat a împiedicat instrumentele de monitorizare a rețelei să detecteze exfiltrarea datelor criptate timp de luni de zile. Stratul de segmentare a rețelei a eșuat prin izolare inadecvată, permițând mișcarea laterală de la un portal web la bazele de date conținând informații sensibile. Stratul de control al accesului a eșuat cu nume de utilizator și parole stocate în text simplu. Stratul organizațional a eșuat prin procese slabe de management al patch-urilor și comunicare internă insuficientă. Costul: 1,38 miliarde de dolari în înțelegeri, amenzi și îmbunătățiri de securitate. Această analiză “Swiss Cheese “relevă că, deși existau mai multe controale de securitate, fiecare avea slăbiciuni critice care, atunci când au fost combinate, au creat o cale completă pentru atacatori.

Breșele de securitate fizică demonstrează modele paralele. Spargerea Centrului de Schimb Vodafone UK (2011) a arătat cum securitatea perimetrală fizică, controlul accesului și straturile de detectare a supravegherii au eșuat toate când hoții au pătruns fizic în instalație și au furat echipamente, provocând întreruperi de serviciu pentru mii de clienți. Breșa Centrului de Date Verizon din Londra a implicat intruși înarmați care se dădeau drept ofițeri de poliție, dezvăluind eșecuri în controlul accesului fizic, verificarea vizitatorilor și monitorizarea internă, rezultând în echipamente furate în valoare de peste 4 milioane de dolari. Aceste incidente subliniază că breșele fizice preced sau permit adesea compromisuri cibernetice, deoarece accesul fizic permite instalarea de dispozitive malițioase, sniffere de rețea sau furt direct de date care ocolește toate apărările digitale externe.

Vă prezint un scenariu pe care l-am întâlnit, sub diverse forme, în mai multe audituri. de securitate. Îl voi numi „Paradoxul Politeții”.

Este o dimineață aglomerată de marți în holul unei clădiri de birouri. Turnicheți din sticlă, recepție impunătoare, agenți de securitate, etc. Un grup de angajați se întoarce de la pauza de cafea, discutând animat. Un individ bine îmbrăcat, cu o geantă de laptop pe umăr și un telefon la ureche, se apropie în spatele lor. Pe măsură ce angajatul din față își validează cartela, turnichetul se deschide. Individul din spate, continuându-și conversația telefonică, probabil imaginară, prinde ușa de sticlă cu mâna și trece imediat după angajat, zâmbindu-i scurt agentului de securitate. Agentul observă. Ezită o fracțiune de secundă. „Pare un consultant extern, e îmbrăcat la costum, probabil e cu grupul de la Marketing”, gândește el. Nu intervine. În mai puțin de 5 secunde, intrusul este în lift. Barierele fizice au fost depășite fără nicio unealtă de spart, ci doar cu un zâmbet și un pas hotărât. Unde au fost „Găurile”? Dacă privim situația prin modelul „Swiss Cheese”, înțelegem clar mecanismul care a permis breșa de securitate:

- Stratul Tehnologic (Eroare latentă): Turnichetul avea fereastra de deschidere setată la 7 secunde pentru a fi „user-friendly”, în loc de 3 secunde. Aceasta este o „gaură” de configurare existentă în sistem cu mult înainte de apariția intrusului.

- Stratul Procedural (Condiție latentă): Deși politica spune „Fără legitimație nu intri”, există o regulă nescrisă în companie: „Clientul e pe primul loc”. Procedura de securitate a intrat în conflict cu cultura ospitalității, iar cultura a câștigat. Procedura avea o gaură imensă numită „excepții tacite”.

- Stratul Uman (Eroare activă): Agentul de securitate a comis eroarea finală. Nu din rea-voință, ci din lipsă de împuternicire; i-a fost teamă să nu ofenseze un potențial VIP.

Acesta este exemplul clasic de “aliniere a găurilor”. Niciuna dintre aceste slăbiciuni, luată separat, nu ar fi cauzat intruziunea. Dacă turnichetul se închidea rapid, intrusul se lovea de el. Dacă agentul era instruit să conteste autoritatea (polite challenge), intrusul era oprit. Dar pentru că toate au cedat simultan, sistemul a eșuat.

Eficiența modelului “Swiss Cheese” este validată de rezultate concrete. Un exemplu relevant este transformarea unei facilități de producție extrem de vulnerabile, caracterizată prin perimetru deficitar și lipsa zonării. Intervenția consultantului de securitate a constat în implementarea unei strategii multi-strat, pornind de la întărirea barierelor fizice și controlul accesului biometric, până la segmentarea rețelelor, securizarea activelor critice și stabilirea unui centru de monitorizare în timp real (SOC). Impactul a fost dramatic: o scădere cu 87% a accesului neautorizat, eliminarea completă a furtului de proprietate intelectuală, reducerea costurilor de asigurare și creșterea moralului angajaților.

Gândirea sistemică ca fundament al securității moderne…

Modelul “Swiss Cheese” ne impune o doză de modestie profesională, demonstrând că imperfecțiunile sunt inevitabile chiar și în cele mai complexe arhitecturi de securitate. Distincția reală dintre o organizație protejată și una expusă riscului nu constă în lipsa totală a „găurilor”, ci în competența strategică de a preveni alinierea lor fatală.

Evoluția modelului “Swiss Cheese” de la siguranța aviației la securitatea fizică demonstrează cum cadrele teoretice robuste se transferă între domenii când principiile fundamentale se aliniază. Pe măsură ce amenințările continuă să evolueze, convergența ciber-fizică, atacuri activate de AI, amenințări sofisticate din interior, actori de stat-națiune, accentul modelului pe gândirea sistemică, apărări redundante, evaluare continuă și responsabilitate organizațională devine din ce în ce mai esențial. Aplicațiile emergente care integrează inteligența artificială pentru detectarea anomaliilor, arhitecturi zero-trust aplicate accesului fizic și paradigme de reziliență-peste-prevenire se bazează toate pe fundamentul modelului: presupuneți că vor apărea breșe, proiectați sisteme care fac breșele exponențial dificile prin apărări stratificate, detectați rapid când straturile sunt compromise, răspundeți rapid pentru a preveni finalizarea și învățați sistematic atât din succese, cât și din eșecuri pentru a consolida continuu postura defensivă.

Securitatea fizică nu este o destinație, ci o călătorie continuă. Găurile sunt dinamice, se deschid când se schimbă o procedură, se măresc când bugetele sunt tăiate și se multiplică atunci când cultura organizațională se degradează. Dacă așteptați incidentul pentru a verifica starea „feliilor” dumneavoastră de “cașcaval”, deja ați pierdut lupta.

Pentru a trece de la teorie la practică, vă propun trei pași imediați pe care îi puteți aplica în organizația dumneavoastră:

- Schimbați perspectiva anchetei: În loc să căutați vinovatul individual după un incident („Cine a greșit?”),identificați cauzele sistemice („Ce context a făcut eroarea inevitabilă?”). Înlocuiți reflexul de a blama cu disciplina de a învăța organizațional.

- Evaluați cultura, nu doar echipamentele: Cel mai critic strat de apărare este factorul uman. Dacă observați că angajații ocolesc frecvent o procedură pentru că este nepractică, acea regulă a devenit o vulnerabilitate a sistemului. Ea trebuie urgent optimizată sau eliminată.

- Combateți „miopia organizațională”: Rutina vă face orbi la propriile riscuri. Un consultant extern aduce nu doar expertiză tehnică, ci și obiectivitatea necesară pentru a detecta vulnerabilități pe care echipa internă le-a normalizat și nu le mai percepe ca pericole.

O notă de final! Vă invit la un moment de sinceritate. Priviți sistemul de securitate pe care îl gestionați sau de care depindeți. Când nu ați avut niciun incident în ultimul an, a fost pentru că sistemul este cu adevărat eficient și straturile se acoperă reciproc… sau pur și simplu ați avut noroc că găurile nu s-au aliniat încă? În managementul riscului, speranța nu este o metodă, iar norocul nu este o strategie.

Impresiile voastre pozitive, sau negative, și recomandările pentru acest subiect, contează. Vă invit la dialog!